Принципи організації захисту інформації в сучасних інфомраційно-комунікаційних системах і мережах |

||

Online-Zeitungll |

31.01.2019 | |

Побудова надійного та ефективного захисту інформаційної системи неможлива без попереднього аналізу можливих загроз безпеки системи. Цей аналіз повинен складатися з наступних етапів :

- виявлення характеру інформації, яка зберігається в системі;

- оцінку цінності інформації, яка зберігається в системі;

- побудова моделі зловмисника;

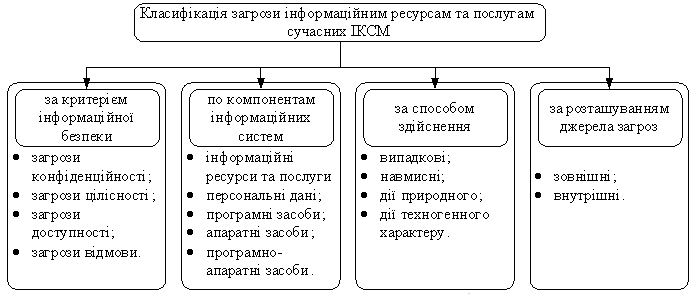

Можна виділити актуальні загрози безпеці, які спрямовані проти інформаційних ресурсів у сучасних інформаційно-комунікаційних системах та мережах:

- протиправне збирання і використання інформації;

- порушення технології обробки інформації;

- впровадження в апаратні і програмні вироби компонентів, що реалізують функції, не передбачені документацією на ці вироби;

- розробка і поширення програм, що порушують нормальне функціонування інформаційних та інформаційно-телекомунікаційних систем, у тому числі систем захисту інформації;

- радіоелектронний вплив з метою виведення з ладу, пошкодження чи руйнування засобів і систем обробки інформації, телекомунікації зв'язку;

- вплив на парольно-ключові системи захисту автоматизованих систем обробки і передачі інформації;

- витік інформації технічними каналами;

- впровадження електронних пристроїв для перехоплення інформації в технічні засоби обробки, зберігання і передачі інформації з каналів зв'язку, а також у службові приміщення органів державної влади, підприємств, установ та організацій усіх форм власності;

- знищення, пошкодження, руйнування чи розкрадання машинних та інших носіїв інформації;

- перехоплення інформації в мережах передачі даних та лініях зв'язку, дешифрування цієї інформації і нав'язування хибної інформації;

- використання не сертифікованих вітчизняних і закордонних інформаційних технологій, засобів захисту інформації, засобів інформатизації, телекомунікації зв'язку при створенні і розвитку інформаційної інфраструктури України;

- несанкціонований доступ до інформації, що знаходиться в банках і базах даних;

- порушення законних обмежень на поширення інформації.

Джерела: http://rusnauka.com/16_ADEN_2010/Informatica/68642.doc.htm

Lade Seiteninhalt...

Lade Seiteninhalt...